2020/02/27

セキュリティ

GIGYA機能紹介:NPI

SAP Customer Data Cloud from GIGYAはグローバルで700社以上が利用する認証のクラウドプラットフォームです。この特徴を活かした機能がNPI(Network Protected Identity)です。これは一言で言うと、レピュテーション情報を利用企業間で共有することによって、セキュリティを強化する機能です。

この機能の動作を、具体的な不正ログインの方法である「総当たり攻撃(ブルートフォース攻撃/辞書型攻撃)」と、リスト型攻撃を例に説明します。

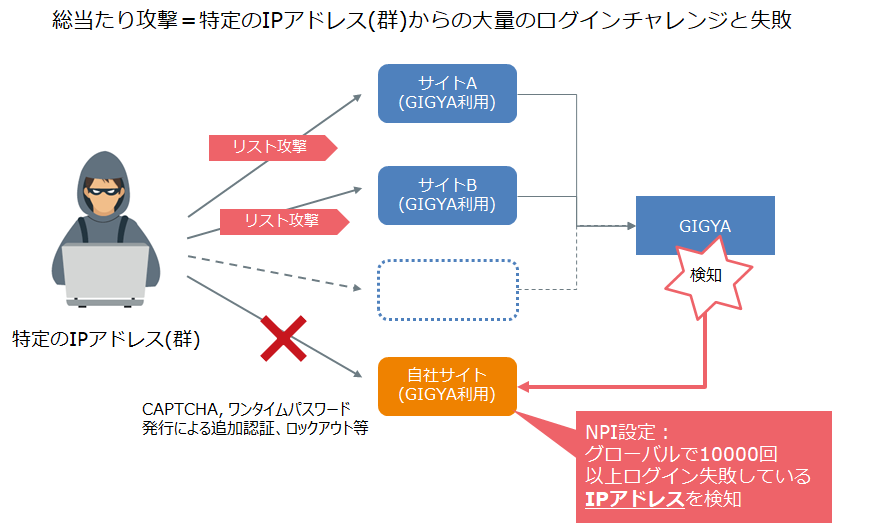

1.総当たり攻撃への対応

総当たり攻撃の場合、攻撃者は相当数のログインを試みるはずです。ログインが成功する確率は低いので、自ずとログインの失敗回数が増えます。攻撃者は通常プログラムによってこれを実行するため、特定のサーバから人間のフリをしてログインを何回もチャレンジします。従って、SAP Customer Data Cloud from GIGYAのシステムでは特定のIPアドレスからのログイン失敗を検知することになります。これを利用して、例えば全SAP Customer Data Cloud from GIGYA利用サイトで1000回ログインに失敗したIPアドレスに対して、自社のサイトに同じIPアドレスからログインを試みた場合、ブロックしたり、CAPTHAを表示してプログラムによるログインを防止したり、OTP(ワンタイムパスワード)を発行してemailやSMSでユーザに追加認証してもらうなどの対応をとることができます。通常、攻撃者は複数のマシン・IPアドレスに分散させて攻撃をしてきますが、限界がありますので、失敗回数の設定である程度のリスク対応が可能です。(図1)

図1:NPIによる総当たり攻撃リスクへの対応例

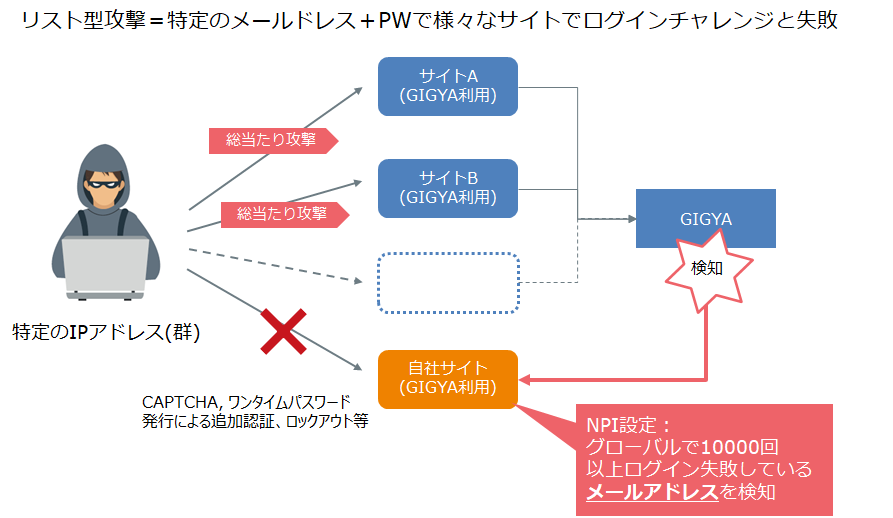

2.リスト型攻撃への対応

リスト型攻撃の場合、どこかで漏洩したログインID(メールアドレス)とパスワードのリストを攻撃者は利用します。例えば、あるサービスでIDとPW(パスワード)が漏洩してしまうと、攻撃者は例えばユーザ(ID: user1@example.com, PW: 123456)のIDを利用して、様々なサイトにログインを試みます。

その際に、SAP Customer Data Cloud from GIGYAを利用したサイトでは、特定のメールアドレス(群)でのログイン失敗が多数発生する可能性があります。これを検知して、例えば全SAP Customer Data Cloud from GIGYA利用サイトで1000回ログインに失敗したメールアドレスに対して、自社のサイトに同じメールアドレスでのログインがトライされた場合に、先ほどと同様に、これをブロックしたり、OTPを発行する等の対応が可能です。(図2)

図2:NPIによるリスト型攻撃への対応例

NPIはまさにPaaSならではの機能といえます。これらの設定は、RBA(リスクベース認証)の1つのルールとして設定/管理することができます。RBAとNPIによって多様なセキュリティ設定が可能となり、実際のサービスに対するアクセス状況や、大手SNSでの情報漏洩などの状況に応じてこれらのルールを設定、強化することが可能です。セキュリティ強化のためにレピュテーショ情報を購入し、認証基盤に連携させることを検討されているのであれば、この機能が代替案となる可能性があります。ご関心がありましたら、下記窓口にお問い合わせください。

【

セキュリティ

】

最新のコラム

2023/12/13

2023/08/15

2021/11/02